ฐานข้อมูลผู้ป่วย รพ.เพชรบูรณ์โดแฮกเกอร์เจาะอีกแล้ว!! สาธารณสุขสั่งยกระดับการป้องกันภัยไซเบอร์เต็มที่ สถิติพบไทยถูกเรียกค่าไถ่ข้อมูลสูงอันดับ 3 ในอาเซียน

Highlight

กรณีที่ข้อมูลคนไข้ของ สธ. หลุดออกสู่สาธารณะว่า ซึ่งโรงพยาบาลใน จ.เพชรบูรณ์ นายอนุทิน ชาญวีรกูล รองนายกรัฐมนตรีและรัฐมนตรีว่าการกระทรวงสาธารณสุข สั่งให้เจ้าหน้าที่สารสนเทศเร่งแก้ไขปัญหาข้อมูลคนไข้หลุด และยกระดับความปลอดภัยทางไซเบอร์อย่างเต็มที่ หลังจากมีการโพสต์ข้อมูลผู้ป่วยที่ลักลอบนำมาจากฐานข้อมูลของโรงพยาบาลเพื่อนำมาขายในเว็บไซต์

หลังจากโซเชียลพากันแชร์ข้อมูลผู้ป่วยถูกแฮกเกอร์นำไปโพสต์ขายบนเว็ปไซต์ในช่วงต้นสัปสัปดานี้ กระทรวงสาธารณสุขได้สั่งการให้ศูนย์เทคโนโลยีสารสนเทศตรวจสอบรายละเอียดของเหตุการณ์ครั้งนี้ ซึ่งเบื้องต้นทราบว่าข้อมูลที่หลุดออกไปเป็นข้อมูลทั่วไปของคนไข้ ไม่ใช่ข้อมูลที่เป็นความลับจึงไม่ควรตื่นตระหนกจนเกินไป

นายอนุทิน ชาญวีรกูล รองนายกรัฐมนตรีและ รมว.สาธารณสุขศาสตร์ สั่งให้เจ้าหน้าที่สารสนเทศเร่งแก้ไขปัญหาข้อมูลคนไข้หลุด และยกระดับความปลอดภัยทางไซเบอร์อย่างเต็มที่ หลังจากมีการโพสต์ข้อมูลผู้ป่วยที่ลักลอบนำมาจากฐานข้อมูลของโรงพยาบาลเพื่อนำมาขายในเว็บไซต์

ขณะที่ นพ. ธงชัย กีรติหัตถยากร รองปลัด สธ. ระบุในระหว่างการแถลงข่าวในวันที่ 7 กย. ว่า ได้มีการตั้งคณะกรรมการตรวจสอบข้อเท็จจริงและประเมินความเสียหายจากข้อมูลดังกล่าวแล้ว เบื้องต้นพบว่าข้อมูลที่มีการประกาศขายผ่านสื่อออนไลน์นั้นไม่ใช่ส่วนที่อยู่ในฐานข้อมูลหลักในการให้บริการผู้ป่วยปกติของ รพ. แต่เป็นข้อมูลแยกที่ใช้ในการปฎิบัติงานของเจ้าหน้าที่ ซึ่งไม่เกี่ยวข้องกับการวินิจฉัยโรค การรักษา หรือผลทางคลินิกใด ๆ ทำให้ รพ. ยังคงดำเนินการได้ตามปกติ ขณะนี้ สธ. ได้ตรวจสอบระบบทั้งหมดและทำการสำรองข้อมูลเพื่อความปลอดภัยแล้ว นพ. ธงชัยระบุ

พบฐานข้อมูลที่ถูกแฮกเพียง 1 หมื่นราย

รองปลัด สธ. กล่าวเพิ่มเติมว่าข้อมูลที่ถูกแฮก ประกอบด้วยแฟ้มของแพทย์ในการตรวจผู้ป่วย ซึ่งมีฐานข้อมูล 10,095 ราย โดยประมาณ ซึ่งไม่มีรายละเอียดการรักษา เป็นเพียงชื่อ นามสกุล หมายเลขโทรศัพท์ และรายละเอียดการเข้าออก รพ.

"ยืนยันว่าฐานข้อมูลทั้งหมด (ที่ถูกแฮก) ไม่ได้อยู่ในฐานข้อมูลของการรักษาพยาบาลทั่ว ๆ ไปของ รพ. เป็นฐานข้อมูลที่ รพ.ได้สร้างเว็บเพจขึ้นมาอีกอัน แต่แปะอยู่ในเซิร์ฟเวอร์เดียวกันกับของ รพ." นพ. ธงชัยกล่าว

นพ. อนันต์ กนกศิลป์ ผู้อำนวยการศูนย์เทคโนโลยีสารสนเทศและการสื่อสาร ระบุว่า ข้อมูลที่ใช้ในการประสานงานใน รพ. ของเจ้าหน้าที่ที่ถูกโจมตีนั้น เป็นการพัฒนาโดยใช้โปรแกรมแบบโอเพนซอร์ส (open source) ซึ่งอาจมีจุดอ่อนที่ทำให้ระบบถูกบุกรุกได้เมื่อมีการเชื่อมต่อกับอินเทอร์เน็ต แต่ยืนยันว่าไม่มีการบุกรุกข้ามไปยังเซิร์ฟเวอร์ตัวอื่น ๆ

นพ. อนันต์กล่าวว่าหลังจากนี้ สธ. จะต้องสร้างความตระหนักรู้ให้กับบุคลากรของ รพ. และหน่วยงานด้านสาธารณสุขอื่น ๆ ที่ใช้งานระบบว่าต้องเข้มงวดกับมาตรการด้านความปลอดภัยทางไซเบอร์ที่กำหนดไว้

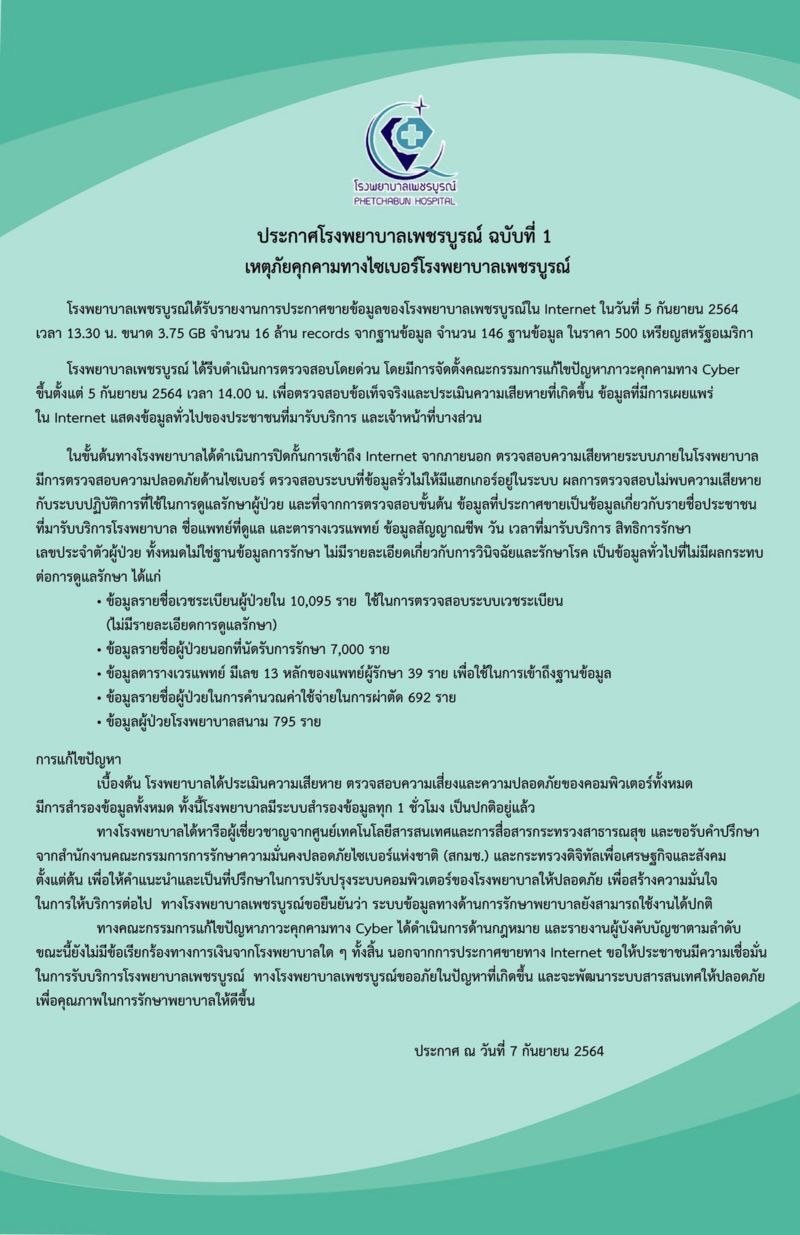

ต่อมาโรงพยาบาลเพชรบูรณ์ได้ออกแถลงการณ์ฉบับที่ 1 ชี้แจงรายละเอียดเพิ่มเติมเกี่ยวกับเหตุภัยคุกคามทางไซเบอร์ โดยระบุเพิ่มจากที่คณะผู้บริหารสธ. แถลงข่าวไปก่อนหน้าว่า นอกเหนือจากข้อมูลรายชื่อเวชระเบียนผู้ป่วยใน 10,095 ราย เพื่อใช้ในการตรวจสอบระบบเวชระเบียน (ไม่มีรายละเอียดการดูแลรักษา)แล้ว ยังมีข้อมูลเพิ่มเติมอีกดังนี้

- ข้อมูลรายชื่อผู้ป่วยนอกที่นัดรับการรักษา 7,000 ราย

- ข้อมูลตารางเวรแพทย์ มีเลข 13 หลักของแพทย์ผู้รักาา 39 ราย เพื่อใช้ในการเข้าถึง ฐานข้อมูล

- ข้อมูลรายชื่อผู้ป่วยในการคำนวณค่าใช้จ่ายในการผ่าตัด 692 ราย

- ข้อมูลผู้ป่วยโรงพยาบาลสนาม 795 ราย

ทั้งนี้คณะกรรมการแก้ไขปัญหาภาวะคุกคามทางไซเบอร์ได้ดำเนินการทางกฎหมายแล้ว

ประเด็นดังกล่าวกลายเป็นที่สนใจในสังคมหลังจากเฟซบุ๊กแฟนเพจที่ใช้ชื่อว่า "น้องปอสาม" ซึ่งเป็นผู้ให้ข้อมูลด้านพลังงานมีผู้ติดตามอยู่ราว 7.3 หมื่นคนออกมาโพสต์ข้อความเพื่อชี้เป้าไปที่เว็บไซต์ Raidforums.com ที่เผยแพร่ข้อมูลที่เจาะมาได้เพื่อขาย โดยข้อมูลดังกล่าวเป็นข้อมูลของผู้ป่วยของ สธ. เช่น ชื่อผู้ป่วย, ที่อยู่, โทรศัพท์, รหัสประจำตัว, หมายเลขโทรศัพท์มือถือ, วันเดือนปีเกิด, ชื่อบิดา, ชื่อโรงพยาบาล, ข้อมูลแพทย์ทั้งหมด, แผนกที่เข้ารับการรักษา, ชื่อโรงพยาบาลและรหัสผ่านทั่วไปของระบบโรงพยาบาล เป็นต้น

มีรายงานว่า ก่อนหน้านี้เว็บไซต์ดังกล่าวได้เจาะข้อมูลของบริษัทด้านอีคอมเมิร์สรายใหญ่มาแล้ว

โพสต์ดังกล่าวได้รับความสนใจจากผู้ใช้อินเทอร์เน็ตจำนวนมากโดยมีผู้แชร์โพสต์นี้เป็นจำนวนมากกว่า 1.4 หมื่นครั้ง ในจำนวนนั้นยังรวมถึงเพจชื่อดังอย่าง "Drama-Addict"

ต่อมา เว็บไซต์ Raidforums.com ได้นำข้อมูลชุดดังกล่าวออกไปจากระบบแล้ว แต่ก่อนหน้านั้น สื่อหลายสำนักที่ได้เข้าไปตรวจสอบข้อมูลตามลิงก์ที่เพจ "น้องปอสาม" แปะไว้ในโพสต์ดังล่าวพบว่า ผู้ที่ใช้ชื่อว่า Inanimate เป็นผู้โพสต์และประกาศขายข้อมูลที่เจาะได้ด้วยขนาดไฟล์ 3.75 กิกะไบต์ ในราคา 500 ดอลาร์สหรัฐ หรือราว 16,240 บาท

ไม่ใช่ครั้งแรกที่ฐานข้อมูลโรงพยาบาลรัฐถูกแฮกข้อมูล

เหตุการณ์คล้ายกันนี้เคยเกิดขึ้นมาแล้วครั้งหนึ่งเมื่อวันที่ 8 ก.ย. 2563 ที่โรงพยาบาลสระบุรี ซึ่งได้สร้างความโกลาหลให้กับบุคลากรทางการแพทย์ที่โรงพยาบาลสระบุรีไม่น้อย โดยทำให้ระบบคอมพิวเตอร์ของโรงพยาบาลขัดข้อง และบริการคนไข้อย่างล่าช้า เพราะระบบค้นหาประวัติเก่าใช้การไม่ได้ โดยมีรายงานว่าระบบถูกโจมตีโดย Ransomware และถูกเรียกค่าไถ่เป็นจำนวนถึง 200,000 บิตคอยน์ หรือราว 6.3 หมื่นล้านบาท เพื่อแลกเปลี่ยนกับการคืนข้อมูล

ในเวลาต่อมา นพ.อนันต์ กมลเนตร ผู้อำนวยการโรงพยาบาลสระบุรียอมรับว่าระบบคอมพิวเตอร์ของโรงพยาบาลได้รับกระทบจากแฮกเกอร์ดังกล่าวจริง แต่เรื่องการถูกเรียกค่าไถ่ "ไม่เป็นความจริง"

ทำไมต้องข้อมูลคนไข้ขายเชิงพาณิชย์

พ.ต.อ.ศิริวัฒน์ ดีพอ รองโฆษกสำนักงานตำรวจแห่งชาติ ให้สัมภาษณ์ผ่าน

ไทยพีบีเอสออนไลน์ว่า ขณะนี้ต้องรอทางกระทรวงสาธารณสุข สรุปข้อมูลจากโรงพยาบาลเพชรบูรณ์ออกมาทั้งหมดก่อน แนวทางการสืบสวนสอบสวนกรณีนี้เบื้องต้น ทาง ปอท.ทราบว่าเป็นกลุ่มแฮกเกอร์ที่ก่อตั้งเว็บไซต์ขึ้นในประเทศอินเดีย และมี server อยู่ที่ประเทศสิงคโปร์ซึ่งหากพบว่าเป็นเหตุทำผิดนอกราชอาณาจักร อาจจะยาก เพราะต้องอาศัยช่องทางความร่วมมือระหว่างประเทศ และกำลังเร่งแกะรอยอยู่

“ลักษณะการแฮกข้อมูล ของ รพ. เพชรบูรณ์เป็นคนละรูปแบบกับเคสที่เกิดขึ้นที่ รพ. สระบุรี เมื่อปี 63 เพราะครั้งนั้นเป็นมัลแวร์เรียกค่าไถ่ แต่ครั้งนี้พบว่าอ้างเข้าถึงข้อมูลและเอามาประกาศขายเคสละ 500 เหรียญ ยังไม่รู้ว่าเชื่อมโยงกันหรือไม่”

เมื่อถามว่าระบบมีช่องโหว่ให้แฮกข้อมูลได้จากสาเหตุอะได้บ้าง พ.ต.อ.ศิริวัฒน์ ระบุว่า ต้องสอบถามกับฝ่ายไอทีของรพ.เพชรบูรณ์อย่างละเอียด เพราะบางครั้งอาจจะมีช่องโหว่เกิดจากการระบบคอมพิวเตอร์เอง แต่การถูกจู่โจมทำได้หลายอย่างเช่น บุคลากรในองค์กร อาจจะเผลอไปกดลิงก์ และนำมัลแวร์เข้ามา ซึ่งต้องเอาระบบมาวิเคราะห์ เพราะบางทีแฮกเกอร์อาจจะไม่ได้ไปเจาะที่ฐานข้อมูลโดยตรง แต่ไปดักรับข้อมูลจากระบบที่มีช่องโหว่

ปี 63 ไทยรั้งอันดับ 3 ที่ถูกเรียกค่าไถ่ข้อมูลมากที่สุดในอาเซียน

เมื่อเดือน พ.ค. ที่ผ่านมา พ.ต.อ.กฤษณะ พัฒนเจริญ รองโฆษกสำนักงานตำรวจแห่งชาติได้เปิดเผยต่อสื่อมวลชนถึงรายงานสถิติการเกิดการเรียกค่าไถ่ข้อมูลจากศูนย์ข้อมูลข่าวสารอาเซียนว่า ระหว่างช่วงเดือน ม.ค.-ก.ย. 2563 เกิดการเรียกค่าไถ่ข้อมูลกว่า 2.7 ล้านครั้ง ใน 10 ประเทศอาเซียน

สำหรับประเทศไทยมีสถิติเรียกค่าไถ่ข้อมูลถึง 192,652 ครั้ง เป็นอันดับที่ 3 รองจากประเทศอินโดนีเซียและประเทศเวียดนาม กลุ่มเป้าหมายเป็นบริษัทเครื่องดื่มและโรงแรมที่พักเป็นส่วนมาก และยังคงเป็นภัยเงียบต่อทุกองค์กร

ส่วนบทลงโทษผู้กระทำความผิดในลักษณะนี้ อาจเข้าข่ายความผิดฐานข่มขืนใจผู้อื่นให้กระทำการใด ไม่กระทำการใด หรือจำยอมต่อสิ่งใด โดยทำให้กลัวว่าจะเกิดอันตรายต่อชีวิต ร่างกาย เสรีภาพ ชื่อเสียงหรือทรัพย์สินของผู้ถูกข่มขืนใจนั้นเองหรือของผู้อื่น มีโทษจำคุกไม่เกิน 3 ปี หรือปรับไม่เกิน 60,000 บาท หรือทั้งจำทั้งปรับ

นอกจากนี้ยังมีความผิดฐานเข้าถึงโดยมิชอบซึ่งข้อมูลคอมพิวเตอร์ที่มีมาตรการป้องกันการเข้าถึงโดยเฉพาะ และมาตรการนั้นมิได้มีไว้สําหรับตน มีโทษจำคุกไม่เกิน 2 ปี ปรับไม่เกิน 40,000 บาท หรือทั้งจำทั้งปรับ ตาม พ.ร.บ. การกระทำความผิดเกี่ยวกับคอมพิวเตอร์ 2560 หรือกฎหมายอื่นที่เกี่ยวข้องอีกด้วย

นายสุทธิพงษ์ วสุโสภาพล รองเลขาธิการคณะกรรมการสุขภาพแห่งชาติ กล่าวในระหว่างการแถลงข่าววันนี้ (7 ก.ย.) ว่า หากพิจารณาในประเด็นการคุ้มครองข้อมูลส่วนบุคคลด้านสุขภาพ ตามพระราชบัญญัติสุขภาพแห่งชาติ พ.ศ. 2550 ตามมาตรา 7 ระบุว่า "ข้อมูลสุขภาพส่วนบุคคล เป็นความลับส่วนบุคคล ผู้ใดจะนำไปเปิดเผยในประการที่จะทำให้บุคคลนั้นเสียหายไม่ได้ เว้นแต่การเปิดเผยนั้นเป็นไปตามความประสงค์ของบุคคลนั้นโดยตรง"

นายสุทธิพงษ์ กล่าวว่า กรณีที่เกิดขึ้นมีการระบุโทษไว้ตาม มาตรา 49 ระบุไว้ คือ จำคุกไม่เกิน 6 เดือน หรือปรับไม่เกิน 10,000 บาท หรือทั้งจำทั้งปรับ โดยความผิดตามมาตรา 7 ของพ.ร.บ.สุขภาพฯ นี้สามารถยอมความได้ หากมีการไกล่เกลี่ย

แนวทางการรับมือมัลแวร์เรียกค่าไถ่สำหรับหน่วยงานรัฐ

สำนักงานพัฒนาธุรกรรมทางอิเล็กทรอนิกส์ (สพธอ.) หรือ ETDA (เอ็ตด้า) กระทรวงดิจิทัลเพื่อเศรษฐกิจและสังคม เคยออกประกาศเมื่อเดือนต.ค. 2563 เกี่ยวกับแนวปฏิบัติการป้องกันรับมือมัลแวร์เรียกค่าไถ่สำหรับหน่วยงานรัฐดังนี้

1. จัดทำหรือทบทวนแนวนโยบายและแนวปฏิบัติงาน

2. สำรองข้อมูลที่สำคัญ

3. ควบคุมการเข้าถึงเครือข่ายและระบบสารสนเทศ

4. ประเมินความเสี่ยงด้านระบบสารสนเทศ

5. จัดเก็บบันทึกกิจกรรมหรือ log ไปยังพื้นที่จัดเก็บในส่วนกลาง

6. ทบทวน และยกเลิกบริการที่ไม่จำเป็นบนเครื่องให้บริการ

7. กำหนดเจ้าหน้าที่ประสานงานด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ในระดับบริหารกับระดับปฏิบัติการ

8. ให้ความรู้กับผู้ใช้งานในหน่วยงานเกี่ยวกับการป้องกันตนเองจากการติดมัลแวรด์เรียกค่าไถ่

ที่มา : BBC NEWS, กระทรวงสาธารณสุข,โรงพยาบาลเพชรบูรณ์, ThaiPBS

ข่าวยอดนิยม

ค้างค่างวด แต่ไม่อยากให้รถ “โดนยึด” มีวิธีไหนช่วยได้บ้าง?

สวัสดีปีเถาะ 2566 ปีแห่งการเปลี่ยนแปลงที่ดี ใส่สีอะไรให้ปัง! ใช้เลขอะไรเด็ด! หมอช้างมีคำตอบ

เงินทุนต่างชาติทะลักเข้าอินโดนีเซีย 4.3 หมื่นล้านล้านดอลลาร์ สูงสุดเป็นประวัติการณ์ในปี 65 เพราะอะไร ?

ฟินแลนด์ได้รับอนุมัติเป็นสมาชิกนาโตแล้ว รวมเป็น 31 ประเทศ